SPF — это не только уровень защиты от солнечных лучей. Это еще и мощная технология, которая ограждает домен отправителя от действий мошенников. О том, как она работает и почему без настроенной SPF все меры по защите почтовой репутации летят коту под хвост - рассказываем.

P.S. будет много технических терминов, но мы их просто объясним.:)

SPF (Sender Policy Framework/структура политики отправителя) — это метод борьбы со спамом, который работает по принципу паспорта. Как главный документ удостоверяет нашу личность, так SPF подтверждает, что емейл пришел с проверенного надежного адреса. Но в отличие от объемной книжечки, Sender Policy Framework представляет собой одну строку в TXT-записи домена. Например, такую:

example.org. IN TXT "v=spf1 +a +mx -all",

где v=spf1 - это используемая версия SPF, а +a +mx -all - механизм и условия защиты домена от мошенников.

Это самый простой пример записи, который говорит о том, что отправлять письма от имени домена example.org могут все все сервера, указанные в записях a и mx. Другие же адреса должны быть удалены: -all.

Более сложный уровень SPF-защиты для того же домена может выглядеть так:

example.org. IN TXT "v=spf1 mx ip4:195.3.159.250 +a:smtp.mail.ru include:gmail.com ~all"

и означает, что отправлять сообщения от имени домена example.org. могут все сервера, указанные в mx-записях, а также отправленные с IP 195.3.159.250. Кроме того, можно принимать письма с серверов, указанных в SPF-записи домена gmail.com. Письма со всех остальных серверов нужно отправить в спам без проверки: ~all".

И это далеко не самая сложная SPF-запись. При необходимости, она может вмещать до 10 параметров. Для удобства, мы собрали их все в одном месте:

|

+ |

принимать сообщение. Например: +all - принимать все письма; |

|

- |

отклонить сообщение. Например: -all - отклонять все письма; |

|

~ |

принять емейл, но пометить как СПАМ. ~all - отправлять все письма в СПАМ; |

|

? |

нейтральное отношение; |

|

mx |

все адреса, указанные в MX-записях домена; |

|

ip4 |

указывает конкретный IP-адрес. Например: ip4:195.3.156.134 - принимать письма с IP 195.3.156.134; |

|

a |

указывает действие, которое нужно сделать при получении письма от конкретного домена. Например: +a - принять все письма, которые присланы с IP, который совпадает с IP-адресом в записи отправляющего домена; |

|

include |

разрешает принимать письма с серверов, разрешенных SPF-записями домена. Например: include:gmail.com - принимать письма с айпишников, которые указаны в SPF домена gmail.com; |

|

all |

все остальные IP, которые не указаны в SPF-записи; |

|

exists |

проверяет работоспособность доменного имени; |

|

redirect |

указывает, что нужно проверять SPF указанного домена, вместо текущего; |

|

exp |

задает сообщение об ошибке, которое передается отправителю. Например: example.org. IN TXT "v=spf1 +a +mx -all exp=spf.example.org" spf.example.org. IN TXT "You host not allowed e-mail to me from this domain!" |

Главная функция SPF — предотвратить попытки спуфинга и других атак на репутацию отправителя. Ее длина и сложность зависит от нужного уровня защиты и навыков специалиста. Зачастую ее можно прописать самостоятельно, и мы расскажем как - чуть дальше:)

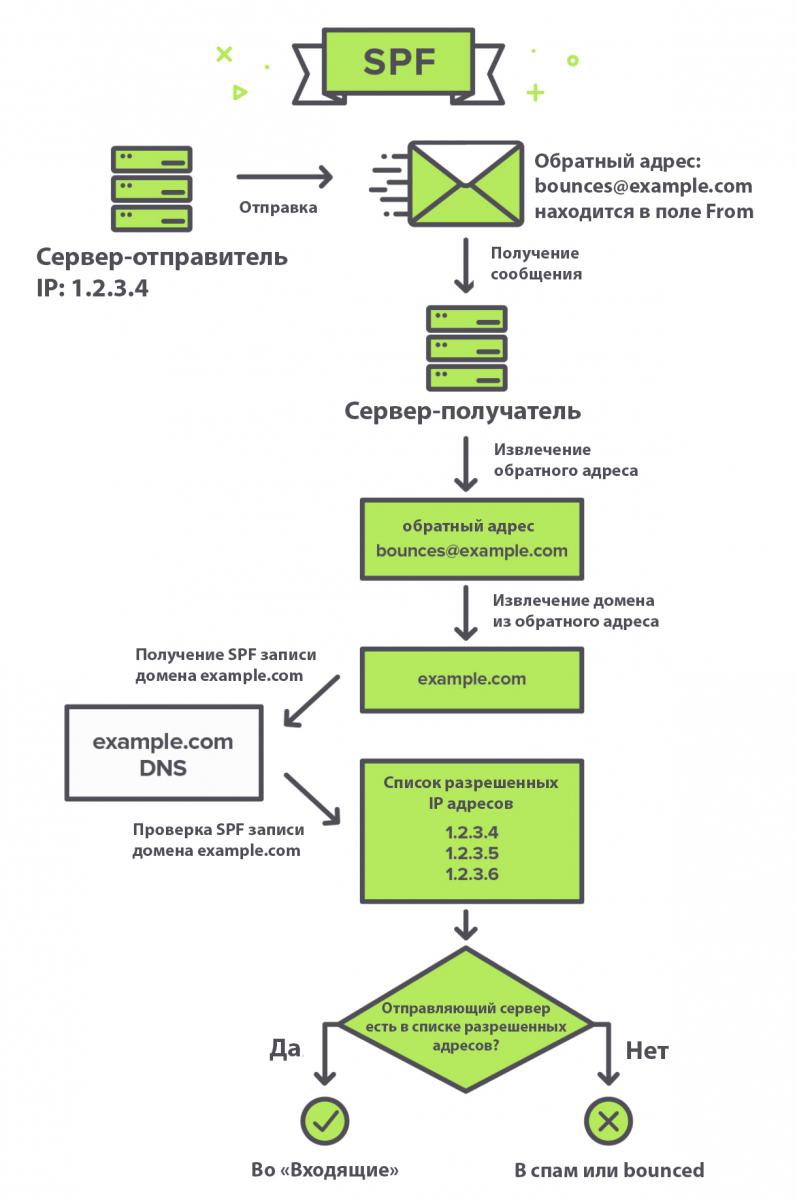

Как известно, основной метод спуфинга — это подмена адреса в поле “FROM”. SPF-запись, как противоядие, направлено именно на это поле, поскольку оно содержит главный критерий для проверки: домен отправителя и его IP адрес. Сопоставляя его с теми айпишниками, которые прописаны в SPF-записи как разрешенные, сервер-получатель принимает решение о безопасности сообщения.

Коротко, алгоритм работы SPF проходит четыре этапа. Для примера, возьмем отправку сообщения с адреса info@example.com на адрес example@beispiel.com через почтовый сервис Estismail:

сервер Estismail с IP (для примера) 1.3.4.7 отправляет письмо с адреса info@example.com на адрес example@beispiel.com;

почтовый сервер beispiel.com проверяет DNS запись о типе TXT для домена example.com и определяет IP отправляющего домена;

мейл-сервер beispiel.com ищет IP адрес 1.3.4.7, среди тех, которым SPF-запись example.com разрешает делать отправку от своего имени;

если IP отправителя есть в списке “правильных” айпишников, письмо поступает во “Входящие”. Если нет - “отбивается” или попадает в СПАМ.

И такие этапы проходит каждое письмо. Графически, преодоление SPF-фильтра выглядит следующим образом:

Базовую роль в проверке домена играет список IP адресов, указанных в SPF-записи. Именно он подтверждает честные намерения отправителя. Поэтому постарайтесь вписать в этот список все возможные IP, которым вы разрешаете отправку: все корпоративные адреса, а также не забудьте о сервисах почтовых рассылок.

Создание SPF — простая операция. В большинстве случаев для установки базовой защиты достаточно прописать одну строку в TXT-записи домена. Но и здесь есть много подводных камней:

SPF работает на уровне домена и не передается на поддомены. Это значит, что на каждый уровень нужно создавать свою SPF-запись.

В проверке домена SPF ориентируется исключительно на поле “FROM”, поэтому она работает вместе с DKIM и DMARC, которые задают параметры поиска мошенника не только в поле “Отправитель”, но и в тексте сообщения.

Процесс настройки SPF-записи проходит на сайте провайдера и состоит из 5 этапов. Последний из них — проверка работоспособности и правильности SPF. Ее можно провести на одном из специальных сервисах:

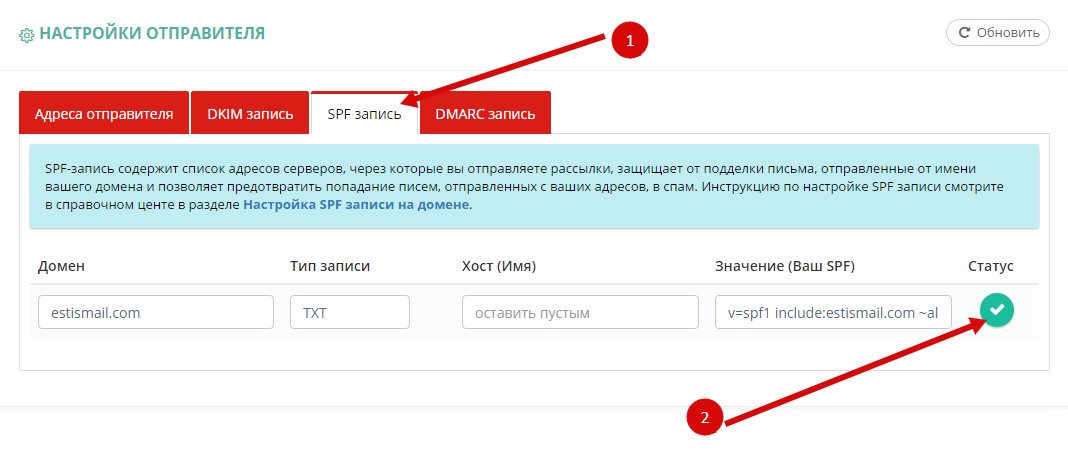

или в личном аккаунте почтового сервиса Estismail. Зеленая галочка в разделе “Статус” означает, что SPF прописана и внедрена в TXT - запись домена верно:

Поздравляем, теперь Вы можете самостоятельно за несколько минут настроить SPF-запись для своего домена и обеспечить мощную защиту репутации отправителя. Тем не менее, одному лишь SPF не под силу полностью оградить домен от фишинга и спуфинга. Для полной защиты нужно действие трех магов: SPF, DMARC и DKIM. Если хотя бы один из них будет не настроен, то в защите отправляющего домена образуется брешь, через которую спуферы смогут подменить информацию об отправителе. В результате - ваши клиенты от вашего же имени получают спам или вирус, а вы - ни сном ни духом. Чтобы избежать такой ситуации - проверьте все записи или обратитесь в нашу службу поддержки. Мы всегда поможем.